Kinder befreit und Rathaus übernommen

Kinder befreit und Rathaus übernommen

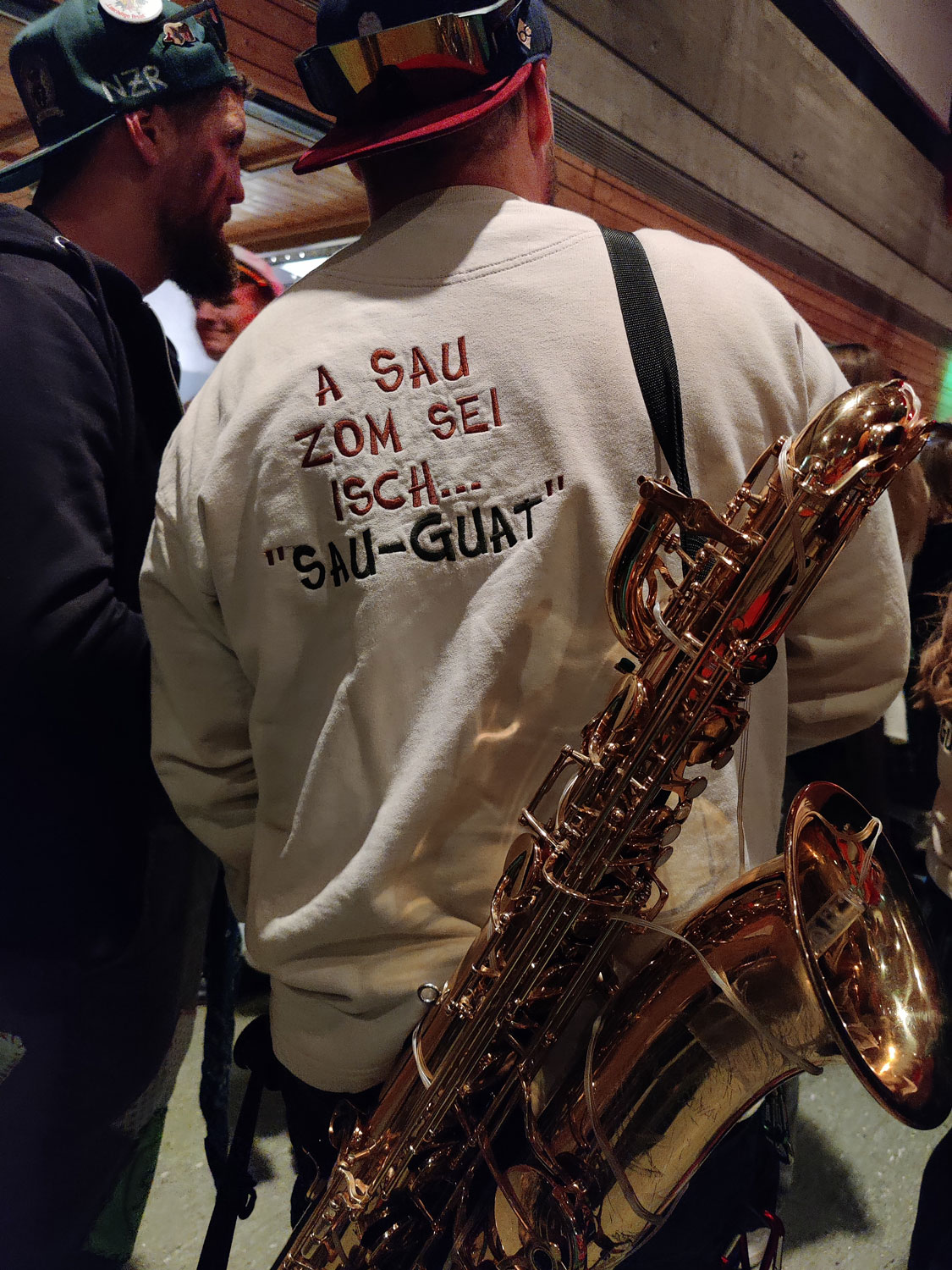

Eulen fliegen auch bei Regen. Und den Wildsaua macht so ein bisschen Wasser von oben auch nichts aus. Am schmotzigen Donnerstag waren sie gemeinsam im Ort unterwegs. Sie starteten beim Bäcker – natürlich. Denn ohne einen g’scheiten Kaffee und ordentliche Fasnetsküchle geht an so einem Tag gar nichts.

Eulen und Wildsaua unterwegs im Ort

Und weil es ja bekanntlich auch Kraft kostet, wenn man Schüler und Kindergartenkinder befreien und schließlich das Rathaus übernehmen will, kehrten sie dann nochmal beim Metzger ein, bevor sie sich auf die Socken machten. Die Socken sind allerdings nur symbolisch gemeint, denn weder Eulen noch Wildsauen tragen bekanntlich ja Socken.

Die neue Obereule heißt Lukas Nedele

Nachdem Claudia Fäth 19 Jahre die Degerschlachter Eulen regiert hat, ist nun Lukas Nedele die Obereule.

„Wir hatten bis jetzt viele gute Veranstaltungen in der Region“, erzählt er. Die Eulen seien eine bunte Truppe. Die Altersspanne reicht von einem Jahr bis über 70. Insgesamt sieben Eulen gehören inzwischen zu den weißen Eulen. Sie sind über 50 Jahre alt und tragen als Zeichen ihrer Weisheit ein weißes Häs.

Weise Eulen im weißen Häs

Mit dem schmotzigen Donnerstag, der Befreiung der Kinder von Schule und Kindergarten und der Übernahme des Regiments im Rathaus geht es nun zum Endspurt. Am Samstag ist dann hier in Degerschlacht nochmal Kinder- und Hallenfasnet und dann kehrt hier Ruhe ein. Die Narren sind dann an Rosenmontag und Fasnetsdienstag noch auf der Schwäbischen Alb unterwegs, dort wo die Fasnetshochburgen sind und ab Aschermittwoch hat auch sie der Alltag wieder.

Denn wir wissen ja alle:

Am Aschermittwoch ist alles vorbei.